投稿日:2026.01.26 最終更新日:2026.02.10

FortiGate SSL-VPN廃止の理由とは?相次ぐ脆弱性とサポート終了の背景を解説

近年、ランサムウェア被害の多くで「VPN装置」が侵入口になっていることが問題視されています。

その流れの中で、FortiGateのSSL-VPNが事実上廃止されるという発表は、

ネットワーク・セキュリティ業界に大きな衝撃を与えました。

本記事では、

-

FortiGate SSL-VPN廃止の理由

-

FortiGate SSL-VPN脆弱性がなぜ深刻なのか

-

サポート終了が意味するもの

-

今後VPNはどう設計すべきなのか

を、現場目線でわかりやすく解説します。

目次

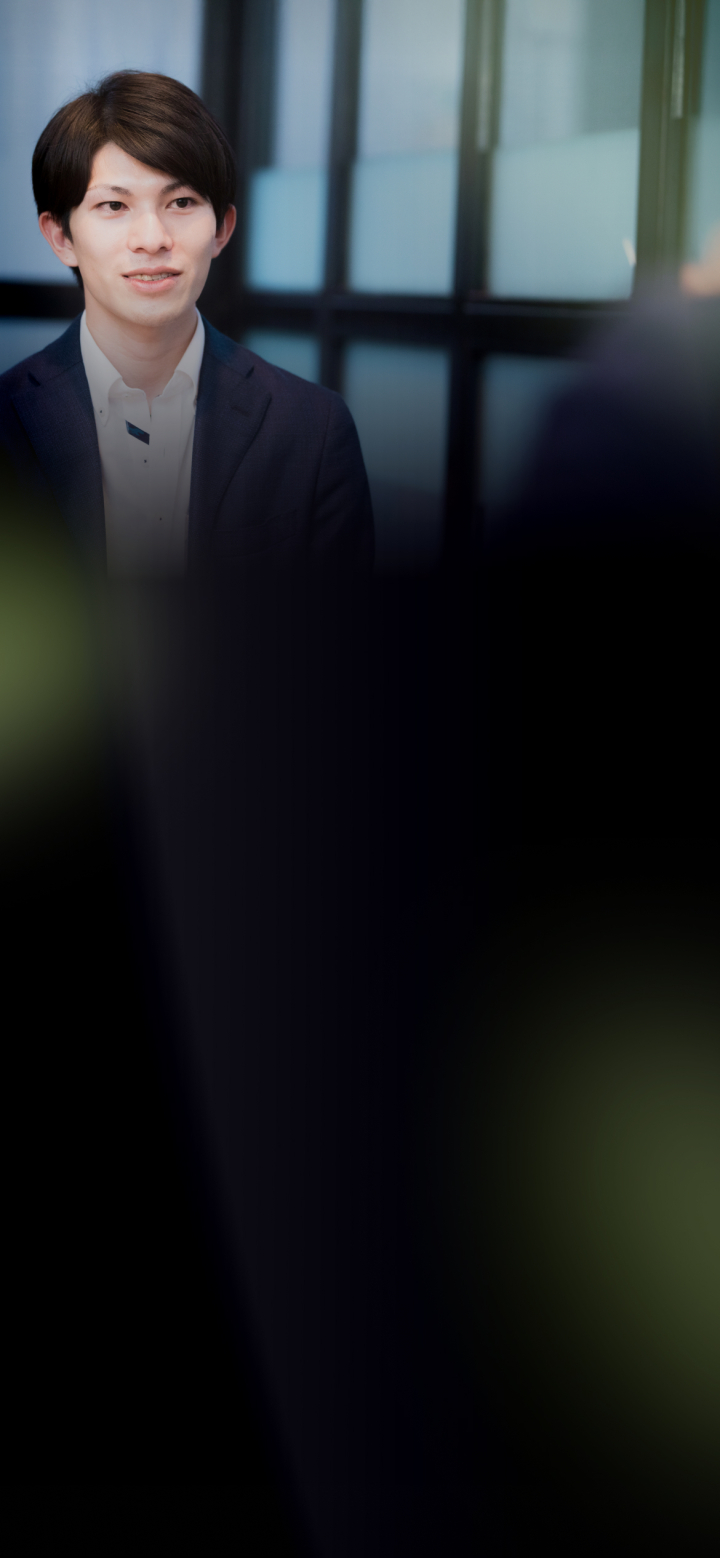

FortiGate SSL-VPNは本当に廃止されるのか?

まず事実関係を整理します。

Fortinetは FortiOS 7.6.3以降 において、

SSL-VPNトンネルモードを廃止し、IPsec VPNへ移行する方針を明確にしています。

これは単なる設定変更の話ではなく、

-

SSL-VPN機能が無効化される

-

実質的にSSL-VPNは使えなくなる

-

今後はIPsec VPNを使う前提になる

という、設計思想レベルでの転換を意味します。

FortiGate SSL-VPN廃止の理由は「脆弱性リスク」

では、なぜFortinetはSSL-VPNをやめる判断をしたのでしょうか。

結論から言うと、

FortiGate SSL-VPNは脆弱性リスクが高く、Fortinet社としても対応に追われるので、双方にとってメリットが少ない状態だった

という点が最大の理由です。

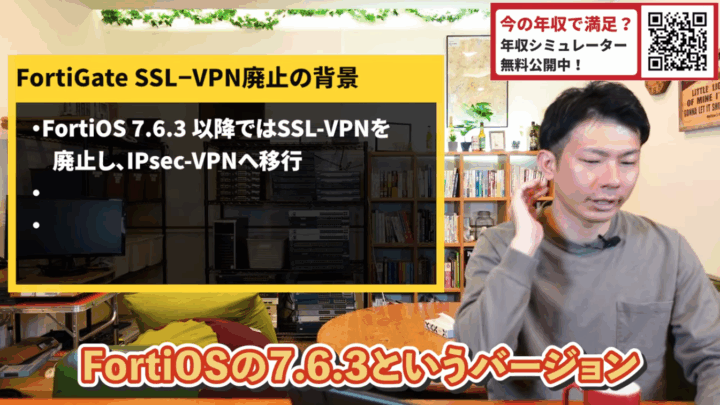

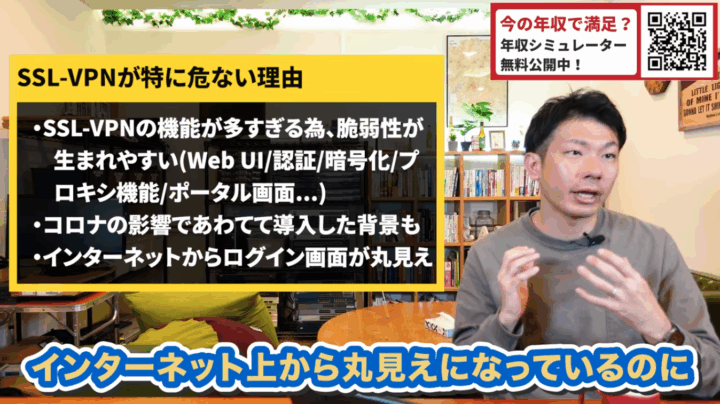

FortiGate SSL VPN脆弱性が多発してきた背景

SSL-VPNは非常に便利な仕組みです。

-

Webブラウザや専用クライアントで簡単に接続できる

-

認証・暗号化・プロキシ機能を1台で提供できる

-

テレワーク需要と相性が良い

しかし、その「便利さ」が逆に問題を生みました。

機能を抱え込みすぎた結果、実装が複雑化

SSL-VPNは1台の装置の中で、

-

Web UI

-

認証機構

-

暗号化処理

-

ポータル機能

といった多くの機能を同時に提供します。

その結果、実装が複雑になり、脆弱性が生まれやすい構造になっていました。

実際、FortiGateのSSL-VPNは、

-

認証回避

-

任意コード実行

-

ゼロデイ脆弱性

といった深刻な脆弱性が、何度もランサムウェア攻撃の起点として悪用されてきました。

VPNがランサムウェアの侵入口になっている現実

近年のサイバー保険レポートや調査では、

ランサムウェア被害の約6割がVPNやファイアウォールなどの境界装置から始まっている

というデータが出ています。

VPNは本来セキュリティを高めるための技術ですが、

-

インターネットから常時アクセス可能

-

パッチ適用が遅れがち

-

MFAが未導入のケースが多い

という条件が重なり、

攻撃者にとって最も効率の良い侵入口になってしまいました。

この状況を踏まえると、

FortiGate SSL-VPN廃止の理由は「突然の方針転換」ではなく、

必然だったと言えます。

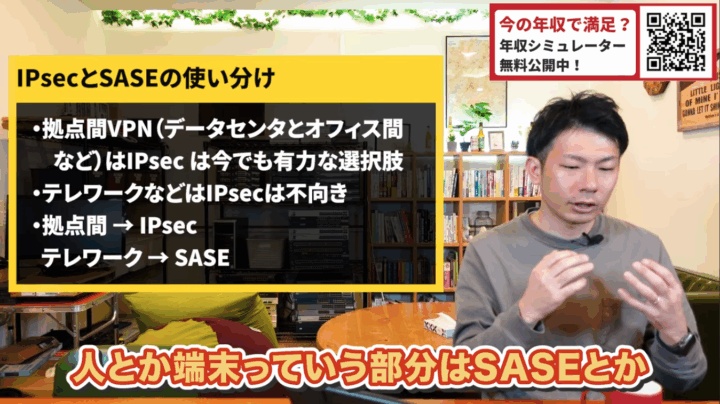

なぜ「IPsecに置き換え」なのか?

Fortinetは「VPNをやめる」と言っているわけではありません。

SSL-VPNをやめて、IPsec VPNに寄せるという判断です。

IPsecは、

-

標準化されたプロトコル

-

実装が比較的シンプル

-

SSL-VPNより堅牢な構成が取りやすい

というメリットがあります。

一方で、

-

設定が複雑

-

属人化しやすい

-

テレワーク用途では運用負荷が高い

という課題もあります。

そのため、

「IPsecは万能ではないが、SSL-VPNよりは安全」

という現実的な選択として位置づけられています。

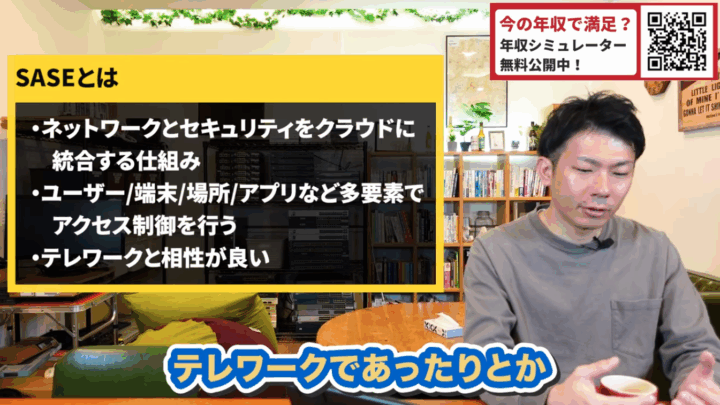

SSL-VPN廃止が意味する「設計思想の転換」

今回のfortigate ssl-vpn サポート終了が示しているのは、

単なる製品機能の終了ではありません。

それは、

-

境界型VPNだけで守る時代の終わり

-

「とりあえずVPNを開ける」設計の限界

-

ゼロトラスト・SASEへの移行

という、ネットワークセキュリティ全体の方向転換です。

今後は、

-

拠点間通信:IPsec VPN

-

ユーザー・端末・SaaSアクセス:SASE / ゼロトラスト

といった 役割分担型の設計 が主流になっていくと考えられます。

現場エンジニアが今すぐやるべきこと

FortiGate SSL-VPN廃止を受けて、

現場のインフラ・セキュリティエンジニアが取るべきアクションは以下です。

-

SSL-VPNの利用有無を棚卸しする

-

FortiGateのパッチ適用状況を確認する

-

MFAが有効化されているかを確認する

-

テレワーク要件を整理する

-

SASEやゼロトラストの検討を始める

「まだ使えているから大丈夫」ではなく、

狙われる前提で設計を見直すことが重要です。

まとめ|FortiGate SSL-VPN廃止は時代の転換点

-

FortiGate SSL-VPNはFortiOS 7.6.3以降で事実上廃止

-

FortiGate SSL VPN脆弱性が多発し、リスクが利益を上回った

-

VPNはランサムウェアの主要侵入口になっている

-

今後はIPsec+SASE/ゼロトラストの併用が現実解

-

VPNに「何を任せるのか」を再定義する時期に来ている

FortiGate SSL-VPNの終了は、

セキュリティ設計を一段上の視点で見直す合図です。

単に機器を入れ替えるのではなく、

「これからの時代に合ったネットワーク設計とは何か」を考えることが、

エンジニアとしての価値を高めることにもつながります。