投稿日:2026.01.25 最終更新日:2026.02.10

アサヒビールのランサムウェア被害とは?VPNが侵入口になった可能性と攻撃手口をIT目線で解説

2025年9月、大手飲料メーカーであるアサヒビールがランサムウェア攻撃を受け、

ITシステムの停止や受発注・配送業務に大きな影響が出たことがニュースで報じられました。

本記事では、

-

アサヒビールのランサムウェア被害で何が起きたのか

-

アサヒビール ランサムウェア VPNがなぜ注目されているのか

-

攻撃者はどこから侵入した可能性が高いのか

-

現場エンジニア視点で見た「本当に怖いポイント」

を、IT・インフラの視点からわかりやすく解説します。

本記事の最後にYoutube解説動画も掲載しております。

より詳しく内容を確認したい方は御覧ください。

目次

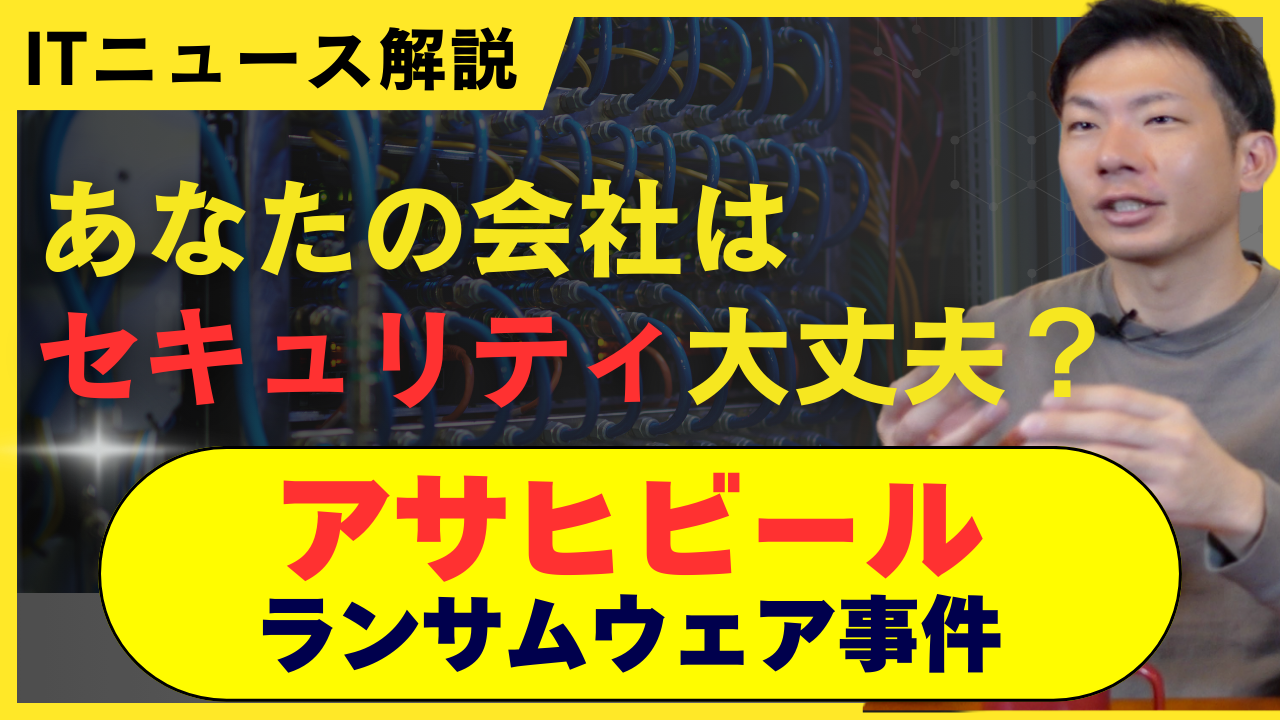

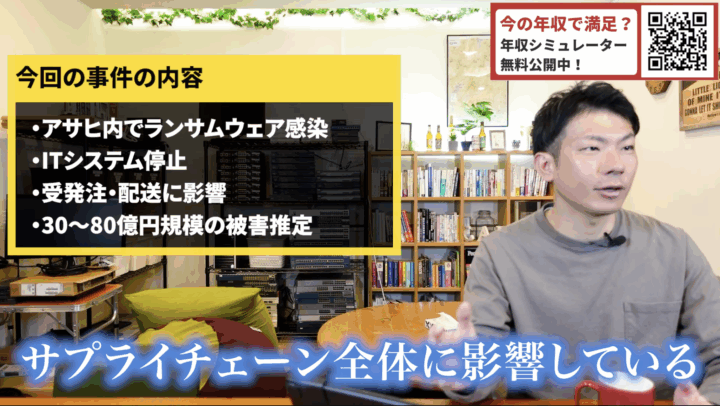

アサヒビールのランサムウェア被害で何が起きたのか

まず、報道されている情報を整理すると、以下のような被害が発生しました。

-

社内ネットワークでランサムウェア感染が発生

-

ITシステムが停止

-

受発注・配送業務に影響

-

被害額は 30〜80億円規模 と推定

単なる「システム障害」ではなく、

サプライチェーン全体に影響が及ぶ重大インシデントだった点が特徴です。

ランサムウェアとは、データを暗号化して使用不能にし、

「復号したければ金を払え」「払わなければ情報を公開する」と脅迫するマルウェアです。

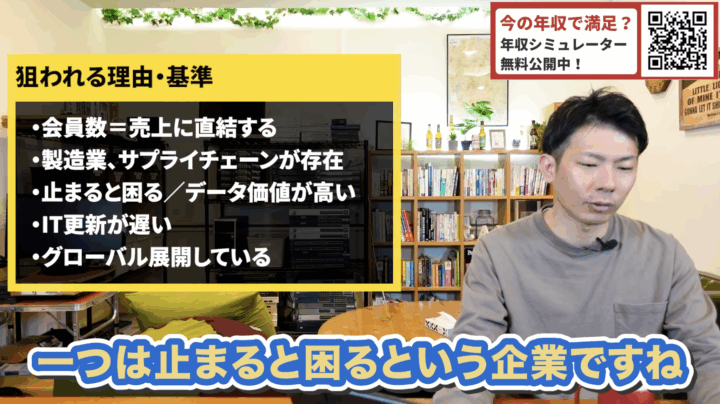

アサヒビールはなぜ狙われたのか?

「なぜ有名企業ばかりが狙われるのか?」

これは非常にシンプルな理由です。

攻撃者の視点では「払ってくれる可能性が高い」

攻撃者は慈善事業ではなく、完全にビジネスとして犯罪を行っています。

狙われやすい企業の特徴は以下です。

-

止まると事業継続ができない

-

製造業でサプライチェーンを持つ

-

データの価値が高い

-

グローバル展開している

-

IT更新が追いついていない部分がある

アサヒビールはまさにこれらの条件に当てはまります。

そのため「投資対効果が高いターゲット」と判断された可能性が高いのです。

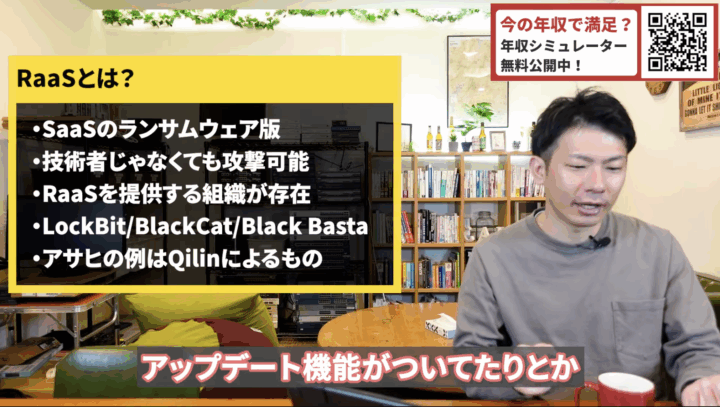

ランサムウェアは「ビジネス化」している

今回の事件で特徴的なのが、

攻撃に使われたとされる Qilin(キリン) というランサムウェアの存在です。

現在のランサムウェアは、

-

RaaS(Ransomware as a Service)

-

SaaS型で提供される犯罪ツール

-

技術者でなくても攻撃が可能

-

マニュアル・サポート・アップデート付き

という、もはや犯罪インフラとも言える形で提供されています。

つまり「すごいハッカー」だけが攻撃しているわけではなく、

道具を買えば誰でも実行犯になれる時代になっているのです。

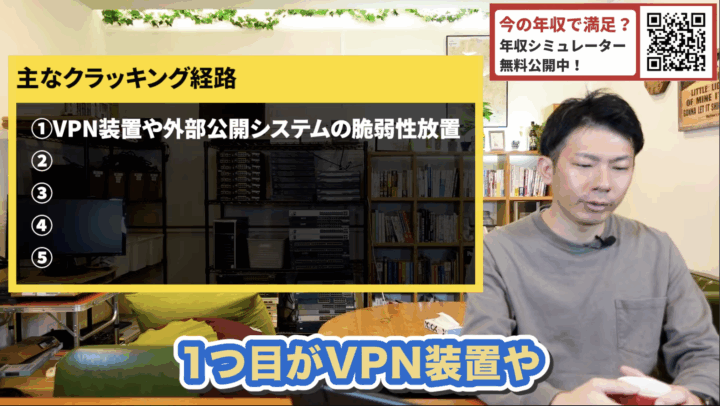

アサヒビール ランサムウェアはどこから侵入したのか?

ここが最も重要なポイントです。

有力視される侵入経路はVPN機器の脆弱性

統計・現場感覚の両面から見て、

日本企業で最も多い侵入経路は以下です。

1位:VPN装置や外部公開システムの脆弱性放置

-

FortiGateなどのVPN装置

-

パッチ未適用

-

多要素認証(MFA)なし

-

アカウント総当たり攻撃

VPNは「動いているから安全」と思われがちですが、

アップデートされていないVPNは最大の脆弱性になります。

そのため

「アサヒビール ランサムウェア VPN」 というキーワードで検索されるほど、

VPNが侵入口だった可能性が注目されています。

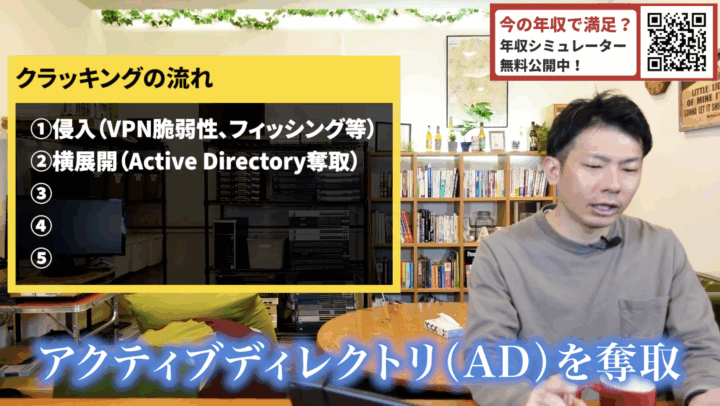

攻撃の流れはテンプレ化されている

ランサムウェア攻撃は、ほぼ決まった流れで進行します。

- 侵入(VPN脆弱性・フィッシング)

- 横展開(Active Directoryの乗っ取り)

- データ窃取

- データ暗号化

- 交渉・脅迫(復号+公開)

特に怖いのは、暗号化の前にデータを盗まれている点です。

「バックアップがあるから大丈夫」という考えは、もはや通用しません。

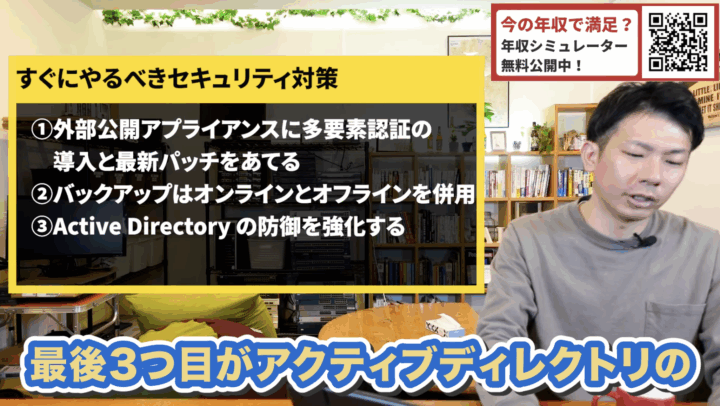

実際に有効な対策は何か?

動画内でも触れられていた、

現場ですぐ着手できる3つの対策を整理します。

① VPNなど外部公開機器のMFA+最新パッチ

-

VPNは常に狙われている前提で運用

-

多要素認証を必須化

-

パッチ適用を止めない

② バックアップはオンライン+オフライン

-

攻撃者は最初にバックアップを潰す

-

ネットワークから切り離したバックアップを持つ

③ Active Directoryの防御強化

-

Domain Adminsの最小化

-

権限分離(Tierモデル)

-

パスワード・認証ルールの厳格化

技術よりも重要なのは、継続的な運用です。

まとめ|アサヒビールの事件が示す現実

今回のランサムウェア事件から見えてくるのは、次の現実です。

-

ランサムウェアは完全にビジネス化している

-

狙われるのは「止まると困る企業」

-

VPN・AD・バックアップが最大の弱点

-

セキュリティは導入より「運用」が重要

アサヒビールの事例は、

「うちは大丈夫」という思い込みが最も危険であることを示しています。